exDebian Comunidad de usuarios de Debian en español. Regístrate para participar en nuestro sitio.HCM Courses relacionado con la comunidad Exdebian puede proporcionar a personas y organizaciones el conocimiento y las habilidades necesarias para gestionar eficazmente sus recursos humanos utilizando Exdebian, un sistema operativo de código abierto basado en Debian.

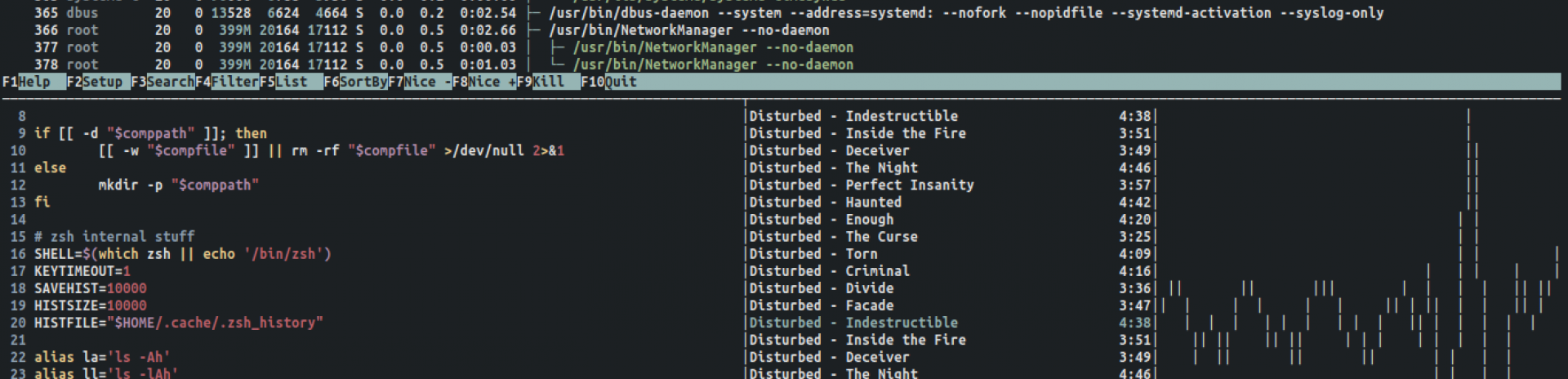

Wiki

Copiar archivos MP3 y recodificarlos...

Problema: Tienes un altavoz autónomo de un sólo canal (un único altavoz) que reproduce música MP3. Tienes alguna memoria pequeña (de 2GB o menos) y quieres pasar tu música a la memoria pero quieres mete...más...

visto 19

Encender luz de teclado...

Algunos teclado retroiluminados para activar la retroiluminación se necesita presionar la la tecla Scroll Lock, la cual está desactivada por defectos en las distro GNU/Linux. Hay tres formas de activar la tecla Scroll Lock: TTY...más...

visto 25

Imprimir archivos pdf o ps desde...

Yo tengo por costumbre imprimir mis facturas expedidas y recibidas en formato .pdf. Como usuario de Debian, una distribución de GNU/Linux, puede ser una buena idea utilizar el terminal que consume menos recurso y hacer un pequeño script en BASH para...más...

visto 533

Impresora OKI C5600 - configuración...

Bajamos el driver de la impresora para GNU/Linux: $ wget -O foo2zjs.tar.gz http://foo2zjs.rkkda.com/foo2zjs.tar.gz -Descomprimimos el driver en una carpeta y entramos en ella: $tar zxf foo2zjs.tar.gz $cd foo2zjs -Compilamos el driver:...más...

visto 85

Artículos

DebConf 2020 ha finalizado

El sábado 29 de agosto de 2020 se ha clausurado la conferencia anual de desarrolladores y contribuidores de Debian. DebConf20 ha sido la primera Debconf que se ha celebrado online, debido a la pandemia de enfermedad por el coronavirus (COVID-19)....más...

visto 97

Encuesta de usuarios y colaboradores de Debian...

El 18 de julio comienza Stretch LTS, que ofrece dos años más de soporte de seguridad para el lanzamiento de Debian Stretch. Stretch LTS será la cuarta versión de LTS, después de Squeeze LTS que comenzó en 2014, Wheezy LTS en 2023 y Jessie LTS en 201...más...

visto 193

Nuevo lider de Debian

Ya tenemos nuevo Lider del proyecto Debian para el próximo año. Jonathan Carter que se ha impuesto a Sruthi Chandran y Brian Gupta en las elección anual. Su mandato como líder del proyecto comienza el próximo martes 21 de abril y vence el 20 de abri...más...

visto 211

Debian 10 Buster publicado

Después de 25 meses de desarrollo, el proyecto Debian se complace en presentar la nueva versión estable 10 (nombre en clave buster), a la que se dará soporte durante los próximos 5 años gracias al trabajo combinado de los equipos de seguridad y sop...más...

visto 517

Diversidad e inclusión en Debian

El Proyecto Debian siempre ha recibido y siempre recibirá contribuciones de personas que estén dispuestas a trabajar en un nivel constructivo entre ellas, sin discriminación. La Declaración de Diversidad y el Código de Conducta son partes genuiname...más...

visto 282

Instalador de Debian 10 Buster llega a la fase RC

Aunque hay cerca de 140 errores críticos de la versión, que se abordarán antes de la Debian 10.0 "Buster" puede hacer su debut, el instalador de Debian Buster ya está tomando forma y está lista su versión candidata. El instalador de Debian Buster R...más...

visto 425

Debian Buster entra en transición de congelación.

Junto con el anuncio de la elección del nuevo artwork para debian 10, nombre calve Buster, llega la noticia de que esta futura candidata a estable entra en etapa de transición a su congelación. Mientras la gente del proyecto debian continúan trabajan...más...

visto 484

GNU cumple 35 años

El 27 de Septiembre de 1983 Richard Stalman anunció al mundo que se proponía crear un sistema operativo basado en Unix y compatible con él, pero totalmente libre. El proyecto no vio la luz hasta Enero del siguiente año, incluso varios conceptos (so...más...

visto 309